أيقنت غالبية المؤسسات الكبرى، منذ نحو عقدين، ضرورة تبني التحول الرقمي لمواكبة الثورة الصناعية الرابعة، غير أن خطى الكثير منها كانت متأنية للغاية ربما خوفاً من التغيير وتبعاته أو ظنهم بعدم استعدادهم الكافي بعد، حتى باغتتنا جائحة كوفيد-19 لتجبر الجميع على اتخاذ القرار المؤجل منذ سنوات في غضون أيام قليلة، وعلى الرغم من أن الكثيرين رأوا أن وتيرة التحول هذه كانت المنحة غير المتوقعة التي جلبتها معها الجائحة، فإن شركات عديدة تبنت التحول دون تخطيط مُعرضة أعمالها للخطر. إذ يشير تقرير شركة ماكنزي آند كومباني إلى أن 70% من التحولات المعقدة والواسعة النطاق تفشل في تحقيق أهدافها بسبب سوء التخطيط.

قادت وتيرة التحول الرقمي السريعة وانتقال القوى العاملة للعمل عن بُعد إلى تسريع اعتماد البنية التحتية السحابية، إذ صار يعتمد أكثر من 90% من المؤسسات على خدمات السحابة بشكل أو بآخر، كما أبلغت نسبة 37% من الشركات أنها تنفق نحو 12 مليون دولار سنوياً على الحوسبة السحابية، وفقاً لتقرير حالة السحابة لعام 2022 الصادر عن شركة فليكسيرا للبرمجة (Flexera)، بسبب إتاحتها الوصول إلى البيانات بسهولة في أي وقت ومن أي مكان، إضافة إلى توفير التكاليف المرتبطة بشراء المعدات وصيانتها، وكذلك المساحة الضخمة التي توفرها السحابة لتخزين البيانات، وغيرها من المزايا التي قادت الشركات إلى التوسع في الاعتماد على خدمات السحابة من أكثر من مزود، أو ما يعرف باسم "السحابة المتعددة" (Multi-Cloud).

النمو المستمر للبنية التحتية المتعددة السحابة

ويتزايد تبني اعتماد المؤسسات لاستراتيجية السحابة المتعددة لتوزيع أعباء عملها، وتفادي المشكلات الناتجة عن فشل مزود واحد، إذ يستخدم أكثر من 75% من المؤسسات حالياً خدمات سحابية عامة متعددة، وفقاً لتقرير لشركة غارتنر (Gartner). وبينما يمكن أن تؤدي زيادة عدد مزودي خدمات السحابة لمؤسسة ما إلى زيادة الأمان من خلال توفير خيارات للمؤسسة في حال تعرض موفر السحابة الأساسي لهجوم ما، فإن تحديات جديدة متعلقة بالأمان لاحت مع انتشار استراتيجية السحابة المتعددة.

التحديات الأمنية المرتبطة بالسحابة المتعددة

اندفعت المؤسسات، بسبب وتيرة التحول المتسارعة، إلى تبني السحابة المتعددة دون التخطيط الاستراتيجي المطلوب لإنشاء استراتيجية طويلة المدى وتحسينها، متجاهلة التحديات الأمنية التي تنطوي عليها السحابة المتعددة، وإليكم أبرزها:

1. ضعف الرؤية أو المراقبة

السحابة المتعددة تعني مساحات هجوم أكبر، وقدرة على المراقبة أقل، فكلما زاد عدد مزودي الخدمة الذين تتعامل معهم، زادت فرصة مهاجمتك، وقلت قدرتك على مراقبة هذه المساحات في وقت واحد. لذا، تُصنف القدرة على المراقبة أو "الرؤية" باعتبارها العامل الأمني الأكثر خطورة فيما يتعلق بتبني استخدام السحابة، إذ وجدت دراسة أن 10% فقط من قادة تكنولوجيا المعلومات كانوا راضين عن حجم الرؤية التي حصلوا عليها في بنيات السحابة الخاصة بهم.

2. تعقيد إدارة السحابة المتعددة

خليط الأدوات السحابية المتعددة يجعل الإدارة التشغيلية صعبة، فعدد أكبر من المزودين عبر الإنترنت يعني وجود بصمة تشغيلية أكبر للإدارة، والمزيد من مسارات الاتصال، وهنا يأتي عامل مهم وهو نقص الخبرة، فعلى الرغم من أن هناك المزيد من الخبراء ممن يتخصصون في مجال الخدمات السحابية، فإنهم غالباً ما يميلون إلى التخصص في مزود خدمة سحابية واحد فقط.

3. الافتقار إلى بنية مناسبة لتبني السحابة

النمو المتسارع لتبني التكنولوجيا دفع شركات عديدة إلى القفز لتبني خدمات السحابة دون استراتيجية واضحة وبنية مناسبة، فيقول 51% من المتخصصين في مجال الأمن إن استراتيجية الأمان لشركاتهم لا تتماشى مع بيئة الشبكات السحابية المتعددة لشركاتهم، وفقاً لمايكروسوفت.

4. أخطاء التكوين

تتمثل إحدى مشكلات الأمان الشائعة عندما تقوم الشركات بترحيل أعباء العمل إلى السحابة في التكوينات الخاطئة لإعدادات الأمان والخصوصية، فحتى أفضل مسؤول للشبكة يرتكب أحياناً بعض الأخطاء، فكشف تقرير حديث لشركة أكوا سيكيوريتي (Aqua Security) أن 90% من الشركات عرضة للانتهاكات الأمنية بسبب التهيئة الخاطئة للسحابة.

5. زيادة خطورة الهجمات

تشغل قضايا الأمن السيبراني تفكير قادة الأعمال خاصة مع تزايد حدتها في السنوات الأخيرة، فارتفع متوسط تكلفة خرق البيانات، عام 2021، إلى 4.24 مليون دولار، وهو أعلى مستوى في آخر 17 عاماً وفقاً لموقع أي بي إم (IBM)، إضافة إلى أنه من المتوقع أن تصل كلفة الجرائم الإلكترونية إلى 10.5 تريليونات دولار سنوياً بحلول عام 2025. لذا، ليس غريباً أن يصنف المنتدى الاقتصادي العالمي "التهديدات السيبرانية" ضمن أقوى التهديدات المجتمعية في تقريره السنوي للمخاطر العالمية عام 2021.

أدوات التكنولوجيا لمكافحة التهديدات الأمنية

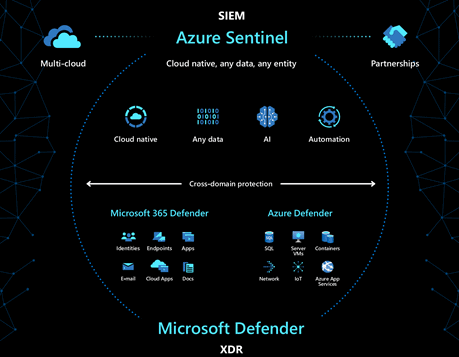

ظهرت نُهج مختلفة لحماية المؤسسات من التهديدات الأمنية المتزايدة، وأبرزها نهج "الاكتشاف والاستجابة الموسعة" (Extended Detection and Response) والمعروف بـ (XDR) ونهج "رصد الحوادث والتنبيهات الأمنية" (Security Information and Event Management) والمعروف بـ (SIEM)، إذ يقوم كل منهما على فكرة جمع البيانات وتحليلها من مصادر متعددة لاكتشاف التهديدات السيبرانية.

يعدّ نظام (XDR) حلاً موحداً للأمن السيبراني يجمع البيانات ويحللها من مصادر متعددة لمنع الهجمات الإلكترونية واكتشافها والاستجابة لها، وتتمثل مزاياه في الكشف عن الهجمات المستهدفة والاستجابة إليها، وتقديم دعم أصلي لتحليل سلوك المستخدمين وأصول التكنولوجيا، دمج البيانات ذات الصلة لفرز الحوادث بشكل أسرع وأكثر دقة، وتقديم تحليلات شاملة عبر جميع نواقل التهديد، والاعتماد على الأتمتة والتنسيق لتبسيط العديد من العمليات، وتحسين إنتاجية أفراد الأمن التشغيلي، إضافة إلى توفير كل ذلك بتكلفة إجمالية أقل.

ويعمل نظام إدارة الأحداث والمعلومات الأمنية (SIEM) بطريقة مشابهة، إذ يزود مركز العمليات الأمنية (SOC) ببيانات الحوادث لمراقبة التهديدات السيبرانية واكتشافها والاستجابة لها، ويعتمد بعض حلول النظام على التعلم الآلي والتحليلات السلوكية لتحديد حركة مرور الشبكة المشبوهة، وتجميع التقارير السياقية، وتبقى الوظيفة الأساسية لمعظم منتجات (SIEM) إنشاء وإرسال تنبيهات إلى فرق (SOC) حول الحوادث الأمنية على مستوى أجهزة التطبيق والشبكة، ومنح العاملين مستوى لا مثيل له من الرؤية والقدرة على المراقبة من جدران الحماية إلى المحولات، ومن أنظمة التشغيل إلى التطبيقات.

وهكذا توفر هذه الأدوات حماية أكثر شمولاً، إذ لم تعد حماية الأدوات الفردية مثل البريد الإلكتروني والتطبيقات المهمة كافية، فتستهدف هذه الأدوات التهديدات عبر نقاط النهاية والتطبيقات والبريد الإلكتروني وإنترنت الأشياء والبنية التحتية والأنظمة الأساسية السحابية. كما تخفف الضعوط على القدرات البشرية، إذ يستخدم المهاجمون إجراءات أكثر تحايلاً على ضوابط الأمان التقليدية واستغلالها بنجاح، لذا تحتاج الشركات إلى تدابير أمنية موحدة واستباقية للدفاع عن المشهد الكامل لأصول التكنولوجيا، التي تغطي نقاط النهاية القديمة وأحمال العمل المتنقلة والشبكات والسحابة دون إرهاق الموظفين وموارد الإدارة الداخلية. والميزة الأكثر أهمية هي توفير كشف مبكر للتهديدات والاستجابة لها بشكل استباقي.

مايكروسوفت تحقق التكامل بين النظامين

يضم كل واحد من النظامين، (XDR) و(SIEM)، مزايا مرتبطة به، لذا، تكمن القوة والفعالية القصوى في اتحادهما، وهذا ما تتيحه شركة مايكروسوفت، الرائدة في مجال الأمن السيبراني، في منتجها "Microsoft Defender for Cloud". وتمتلك مايكروسوفت في الأساس 3 برامج لأمان السحابة، الأول هو (Microsoft Sentinel) الذي يعتمد على نظام (SIEM)، و(Microsoft 365 Defender) و(Microsoft Defender for Cloud) المعتمدان على نظام (XDR)، واللذان يضمنان حماية ممتدة على نطاق واسع واستجابة سريعة، إذ يتيح الأول أداة اكتشاف واستجابة موسعة عبر الهويات ونقاط النهاية والتطبيقات والبريد الإلكتروني، فيما يوفر الثاني حماية شاملة متعددة السحابة لإنترنت الأشياء والبنية التحتية وموارد السحابة وأعباء العمل.

يتيح اتحاد البرامج الثلاثة معاً؛ أي الجمع بين نظامي (SIEM) و(XDR)، عدة مزايا تواجه التحديات السابقة الذكر، مثل إرسال التنبيهات المهمة بغض النظر عن مصدرها، وتقديم تقارير مستوفية بشأن كل حادثة، وتمكين الاستجابات التلقائية عبر السحابات والأنظمة الأساسية، ومنع الهجمات من الحدوث، ما يجعل النظام الثنائي بمثابة سلاح فريد لمسؤولي الأمن في وقت يحتاجون فيه إلى قوة الأتمتة والحركات الاستباقية أكثر من أي وقت مضى:

- إدارة الموقف الأمني الخاص بك: يتيح "Microsoft Defender for Cloud" نظرة عامة على الوضع الأمني عبر مزودي السحابة العامة، ومن ثم يقوم بمعالجة نقاط الضعف والتكوينات الخاطئة من خلال توصيات مخصصة. كما يمنح المؤسسة فرصة تتبع تقدمها بمرور الوقت وتحديد وضعها الأمني مقابل أفضل الممارسات.

- كشف التهديدات: يسهم منتج مايكروسوفت في الكشف عن التهديدات، استناداً إلى خبرة مايكروسوفت، ما يؤدي إلى تقليل مخاطر اختراق أمان السحابة.

- أتمتة الاستجابة للتهديدات: تستخدم مايكروسوفت الأتمتة الأصلية للاستجابة للتهديدات بشكل أسرع وتوفير الوقت مع إدارة الأمان المستمرة، ما يقلل وقت الاستجابة للتهديدات.

وحازت شركة مايكروسوفت باعتبارها رائدة في مجال الأمن السيبراني 5 توصيات من (Gartner Magic Quadrant)، وهي سلسلة أبحاث السوق التي نشرتها شركة الاستشارات غارتنر (Gartner)، و8 توصيات من (The Forrester Wave)، وهو دليل للعملاء يوصي بأفضل خيارات الشراء في سوق التكنولوجيا مستنداً إلى تحليلات شركة الاستشارات فورستر (Forrester).

فرضت الثورة الصناعية الرابعة سباقاً محتدماً بين الشركات لتبني أحدث الابتكارات التكنولوجية، لكن ينبغي أن تعي الشركات أن الفائز ليس فقط من يصل أولاً، بل لا بد أن يكون تبني هذه الابتكارات مبنياً على خطط مدروسة واستراتيجية فعالة حتى يضمن وصولاً آمناً.